Prey, localizador de dispositivos móviles robados

0. Índice de

contenidos.

1. Introducción

Esta vez me gustaría hablar de un producto que me ha causado una

impresión muy buena, el producto se llama Prey y se encarga de

securizar y localizar nuestros dispositivos móviles

(portátiles y

teléfonos) en caso de pérdida o sustracción sin

consumir recursos de la

máquina hasta que el servicio se activa.

que sí perdemos nuestro dispositivo, poder activarlo de forma

remota

para que nos envié informes periódicos de su

localización a través de

Google Maps, capturas de las pantallas que tiene abiertas en ese

momento, información de la red y mucho más…. pero es

que además te

envía una foto tomado por la webcam del portátil con lo

que podrás ver

la cara de tu «amigo».

sólo para

Windows! Pues no, se trata de un producto de código abierto y

gratuito,

hasta un máximo de 3 dispositivos, que puede funcionar en

cualquier

ordenador, independientemente del sistema operativo que tenga o

teléfono móvil con Android. Parece que para IPhone no

está disponible,

aunque siempre puedes contar con el servicio «Find my iPhone».

ejemplo si la

empresa quiere llevar un control de todos sus portátiles,

ofrecen un

plan de pago que podéis consultar en esta URL: https://preyproject.com/pricing/

tenemos que

agradecer a la persona de Tomas Pollak y sus colaboradores Diego Torres

y Carlos Yaconi.

Para instalar este producto tenemos que conectarnos a la URL http://preyproject.com/download.

Aquí podemos ver todas las distintas opciones en función

del

dispositivo y del sistema operativo.

función de nuestro sistema. Para instalarlo en Android, aconsejo

hacerlo a través del market.

pregunta si

ya tenemos una cuenta en Prey y sino nos permite crearla, de una manera

muy sencilla.

Una vez que el programa está instalado en nuestro dispositivo

tenemos

que configurarlo a través de nuestro panel de control al que

podremos

acceder a traves de la URL http://control.preyproject.com/

con

nuestra cuenta de Pray.

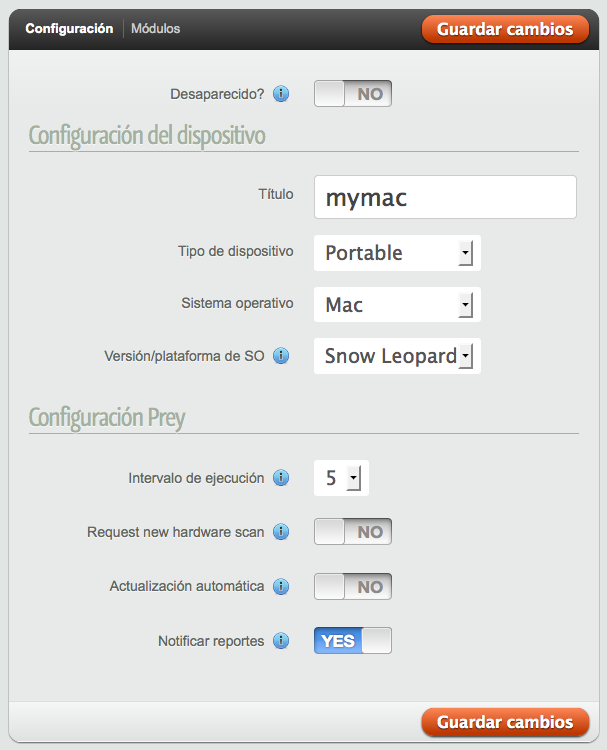

instalado el

programa y que podemos configurar. En caso de querer configurar el

portátil, pinchamos en «mymac» y veremos la siguiente pantalla:

programa

determinando que está desaparecido, configurar el intervalo en

el que

queremos que se ejecute para que envie un informe, que podemos ver en

este panel, y si queremos que cada vez que se ejecute el informe nos

avise al email con el que nos hemos registrado.

siguiente

pantalla:

queremos

que se muestre en los informes como:

- Network: para muestre la información de la red

donde se

encuentra conectado el dispositivo. - Session: mostrará el nombre del usuario logado en

ese

momento. Además de una captura de pantalla del escritorio

(imaginad que

bien si en ese momento el «amigo» está conectado a su Facebook o

similar) o incluso cuales han sido los últimos archivos que ha

modificado. - Webcam: que mostrará una imagen de la webcam del

ordenador. Si es que tiene, porque mágico no es 😉 - Geo: mostrará un mapa de Google Maps con la

localización

muy aproximada de dónde se encuentra el dispositivo.

Además podemos configurar las siguientes características:

- Alarm: provoca que el dispositivo emita un fuerte sonido

durante 30 segundos siempre que el programa entre en ejecución.

Es

perfecto si piensas que el dispositivo está cerca o cuando no

sabes

donde has metido el móvil en tu propia casa. - Alert: muestra un mensaje al «amigo» indicando que

está

siendo vigilado y que mostrando un correo para que se ponga en contacto

contigo y resolver el «asunto». No lo recomiendo, ya que estamos dando

pistas al «amigo» y puede obrar en consecuencia, por ejemplo,

formateando todo el ordenador. Para evitar esto, mejor poner una

contraseña de BIOS. - Lock: bloquea el portátil con una pantalla en la

que sólo

deja poner la clave de paso que configuremos. Tampoco lo aconsejo, ya

que lo he probado y al introducir la clave de paso me decía que

no era

correcta, y de verdad que la he escrito bien ;). Por si a alguien

también le pasa, he tenido que configurar el dispositivo como

desaparecido a false y reiniciar el ordenador. - Secure: hace que nuestra información personal como

los

emails o las contraseñas no puedan verse por usuarios no

permitidos.

Si pinchamos para configurar un móvil, es exactamente igual pero

con

menos opciones. En el caso de los informes sólo se puede

seleccionar

las opciones de «Network» y «Geo», y para las acciones sólo

«Alarm» y

«Alert». Pero que no le resta ninguna prestación, para los

despistados

como yo.

Para activar el producto en caso de pérdida o sustracción

depende del

tipo de dispositivo. Para el caso de los portátiles basta con

establecer el valor de «Desaparecido?» a true.

través de un

mensaje SMS con un texto específico que podemos configurar en

nuestro

Android, y lo mismo para desactivarlo. También podemos

configurar a

través de la aplicación en Android que que se active

automáticamente si

detecta un cambio de SIM y a que número tiene que avisar de este

hecho.

Por favor que nadie ponga aquí el mismo número que el del

móvil,

acordaos que os lo han robado!!!!

Mis primeras impresiones con el producto son muy positivas, salvo por

el incidente del bloqueo… El producto cumple a la perfección

con su

función, todo es realmente intuitivo y estoy seguro que los

informes

que genera a más de uno le van a dejar con la boca abierta.

quedarse con

nuestros vienes más preciados, exceptuando a la familia y las

parejas,

vaya por delante.

Hola Tengo el Prev Prey y deseo saber si funciona cuando el celular este apagado

Hola lo tengo instalado en mi Mobil prey, en mi notebook tambien, Esta semana. E robaron la notebook pero no me llega ningun reporte por lo Que me pregunto como hago para activarla por so no.este activarla.

Olá bom dia.

O prey funciona só para envio de recados para meu notbuk, infelizmente da uma localização no mapa onde nunca estive.

estou com ele em minha casa recebo as mensagens de alerta configuradas mas a localização dá a quase km de distancia do verdadeiro local.

Oque pode ser?

Existe algo a ser feito?

Tem como resolver este problema?

Wébster – Brasil

bunos dias .

intale el prey en mi celular y para probar su efieciencia repote robado . las fotos son negras nada se distingue.